💸 O Custo Oculto do Gratuito: Por Que Imagens de Contêiner 'Free' Podem Ser Caras

💸 A Sedução do “Gratuito”

No mundo moderno de desenvolvimento e entrega contínua, os contêineres se tornaram a espinha dorsal da implantação e da escalabilidade.

O Docker Hub, em especial, oferece milhões de imagens prontas para uso — uma promessa irresistível de rapidez e economia.

Mas há um custo escondido sob essa gratuidade.

A facilidade de uso e o amplo acesso mascaram um risco real:

a exposição a vulnerabilidades e a complexidade da conformidade regulatória.

A economia inicial pode se transformar em um preço muito mais alto — pago em tempo, segurança e reputação.

🔍 A Realidade das Vulnerabilidades

Mesmo as imagens “oficiais” e amplamente utilizadas no Docker Hub frequentemente contêm centenas de vulnerabilidades conhecidas, muitas de severidade alta ou crítica.

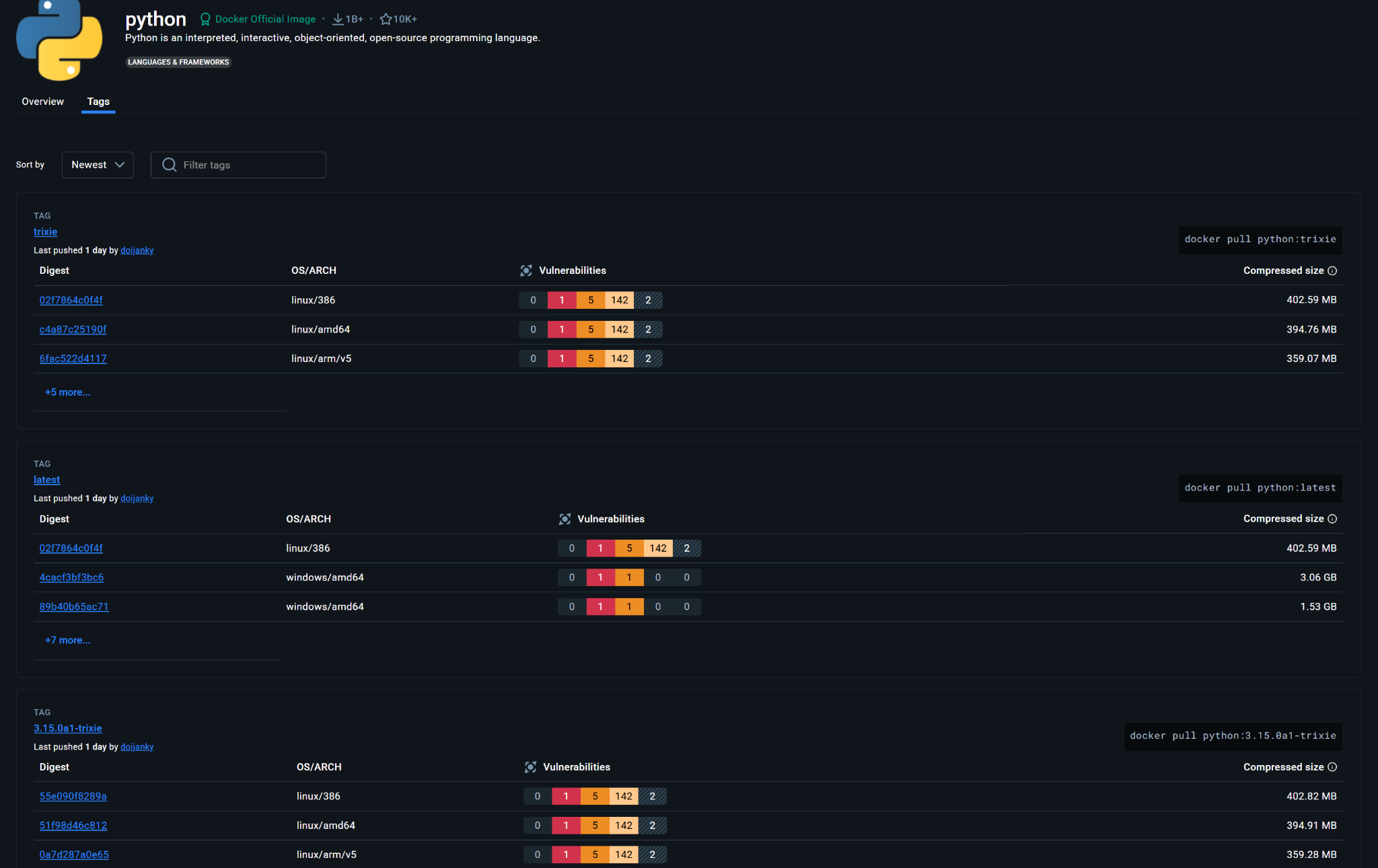

📷 Exemplo prático: imagem Python gratuita

Na imagem acima (python:trixie), observamos:

- 1 Crítica (vermelho)

- 5 Altas (laranja)

- 142 Médias (amarelo)

- 2 Baixas (azul)

Essas falhas representam portas abertas para exploração.

Rodar uma imagem assim em produção — especialmente em ambientes sensíveis — é um risco inaceitável.

🧱 A Solução 'Paga': Imagens Endurecidas (Hardened Images)

Em contrapartida, surgem as Docker Hardened Images (DHIs) — versões reforçadas e certificadas de imagens populares.

Essas versões passam por um processo rigoroso de hardening, que inclui:

- Remoção de pacotes desnecessários

- Aplicação de benchmarks de segurança (CIS, STIG, FIPS)

- Correção contínua de vulnerabilidades

- Uso de usuários não-root por padrão

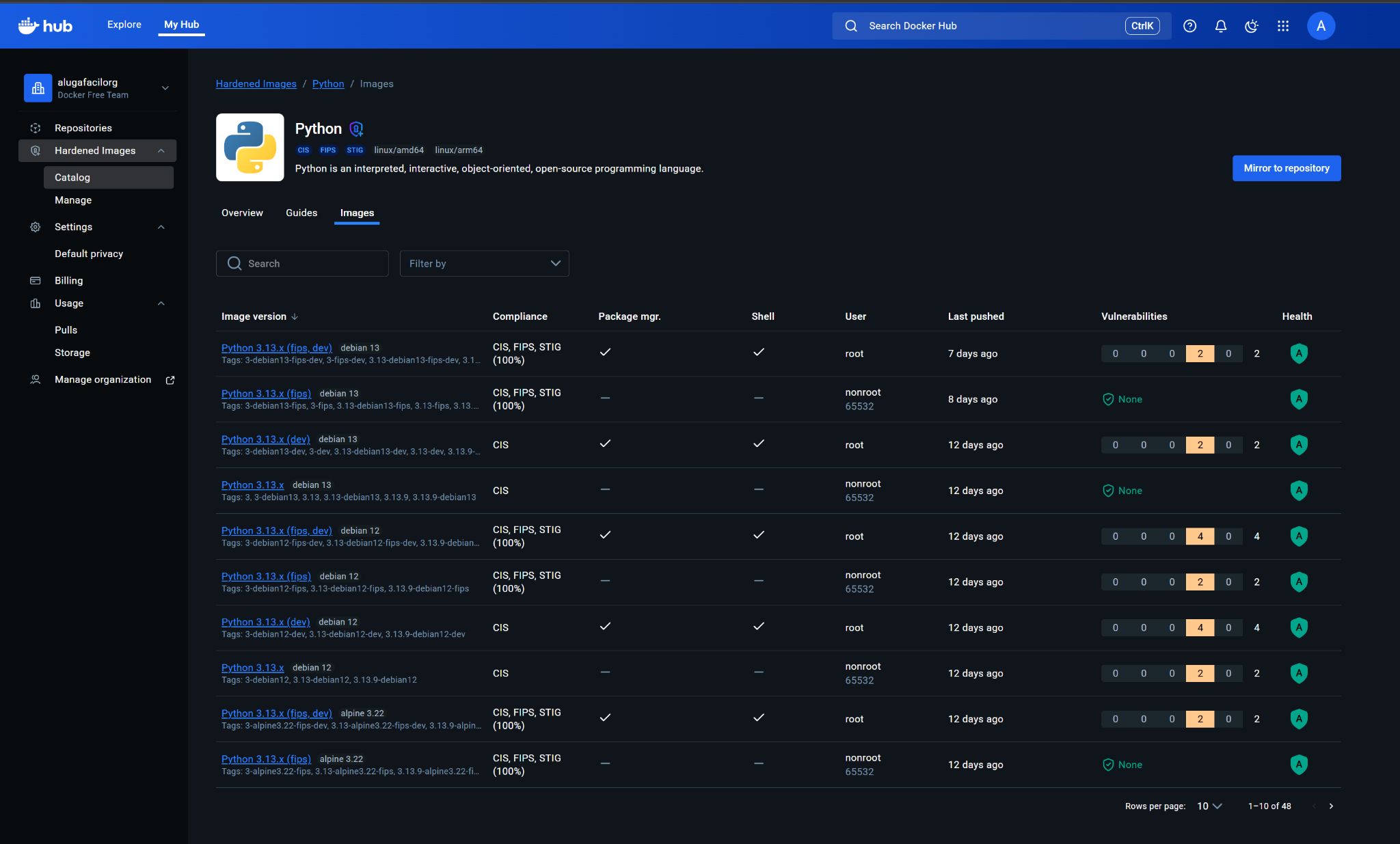

📷 Exemplo prático: imagem Python Hardened

Nesta imagem paga (python:3.13.x-fips-dev), vemos um contraste notável:

✅ 0 Críticas

✅ 0 Altas

✅ 0 Médias

✅ 0 Baixas

Ou seja, nenhuma vulnerabilidade aparente.

Enquanto a imagem gratuita exige tempo e esforço de triagem, a imagem hardened oferece segurança pronta para produção.

🏛️ A Importância em Ambientes Regulatórios

Em setores como finanças, governo, saúde ou defesa, a conformidade com padrões de segurança não é opcional — é obrigatória.

Nesses contextos, imagens endurecidas oferecem aderência a frameworks essenciais:

- CIS (Center for Internet Security) — Benchmarks de configuração segura.

- FIPS (Federal Information Processing Standards) — Criptografia validada.

- STIG (Security Technical Implementation Guides) — Diretrizes do Departamento de Defesa dos EUA.

Na imagem hardened acima, os selos CIS / FIPS / STIG (100%) atestam conformidade total.

Essas garantias são fundamentais para auditorias, certificações e continuidade operacional.

🧑💼 Usar imagens vulneráveis pode causar:

- ❌ Falhas em auditorias de compliance

- 💸 Multas e sanções (LGPD, GDPR, HIPAA, PCI-DSS, etc.)

- ⏱️ Retrabalho e mitigação cara por equipes de DevSecOps

💰 O Preço que se Paga Depois

O “gratuito” se torna caro quando os custos ocultos emergem:

| Custo Oculto | Imagem Gratuita (Vulnerável) | Imagem Hardened (Paga) |

|---|---|---|

| Tempo de Engenharia | Alto (escanear, corrigir, reconstruir) | Baixo (uso imediato) |

| Risco de Segurança | Alto (vulnerabilidades severas) | Baixo (base limpa e validada) |

| Conformidade Regulatória | Complexa e incerta | Simplificada e certificada |

| Interrupção de Negócios | Alta (exposição a incidentes) | Baixa (ambiente estável) |

💰 Custo Efetivo Total

O custo inicial de uma imagem gratuita é zero mas o custo de um incidente de segurança pode ultrapassar milhares de dólares por minuto, segundo dados do Gartner.

🔐 Conclusão: O Valor do Endurecimento

Em um ecossistema onde a confiança digital é um ativo competitivo,

usar imagens endurecidas não é luxo técnico — é decisão estratégica de governança.

O custo de prevenir é sempre menor que o custo de remediar.

Imagens hardened pagam-se rapidamente por meio de:

- Redução de vulnerabilidades

- Aceleração da conformidade

- Maior previsibilidade e estabilidade operacional

💡 Dica de prática segura: Adote imagens hardened, preferencialmente de provedores certificados (ex: Red Hat UBI, Iron Bank, Docker Verified Publisher). Configure o registry interno para bloquear imagens sem assinatura ou fora de compliance. Automatize auditorias com ferramentas como Trivy, Dockle e Grype.

📈 Em Resumo

“O gratuito termina quando a primeira vulnerabilidade vira incidente.”

Escolha inteligência, não improviso.

Cada contêiner é um elo da sua cadeia de confiança — e o elo mais fraco é sempre o mais caro.